- 23 сайта для практики хакинга

- 23 сайта для практики хакинга

- 1.picoCTF

- 2.OVERTHEWIRE

- 3.HACKING-LAB

- 4.PWNABLE.KR

- 6.SMASHTHESTACK

- 7.MICROCORRUPTION

- 8.REVERSING.KR

- 9.HACK THIS SITE

- 10.W3CHALLS

- 11.Hacker101 CTF

- 12.EXPLOIT EXERCISES

- 13.RINGZER0 TEAM ONLINE CTF

- 14.HELLBOUND HACKERS

- 15.HACKINGLOOPS

- 16.HACK.ME

- 17.HACKTHIS!!

- 18.ENIGMA GROUP

- 19.GOOGLE GRUYERE

- 20.GAME OF HACKS

- 21.ROOT ME

- 22.CTFTIME

- 23.PENTESTERLAB

- Площадки для тренировки техник взлома

- Начало

- 1. Buggy web application (bWAPP)

- 2. OWASP WebGoat

- 3. Damn Vulnerable Web Application (DVWA)

- 4. Mutillidae

- 5. Metasploitable 2

- Заключение

- Площадка для взлома: головоломки для хакеров

- Содержание статьи

- Damn Vulnerable Web App

- Mutillidae

- WebGoat

- SecuriBench

- Тестовые площадки продуктов по ИБ

- Уязвимые ОС

- Крякинг и реверсинг

- Разработка эксплоитов

- Зачем?

- Головоломки для хакера

23 сайта для практики хакинга

23 сайта для практики хакинга

Для новичков, которые не знают с чего начать, мы представляем подборку сайтов, на которых можно приобрести и улучшить навыки хакинга.

Прим. перев. Приведённые ниже площадки доступны только на английском языке.

1.picoCTF

picoCTF — это площадка для изучения кибербезопасности. На ней будущие этичные хакеры могут обучаться и соревноваться в навыках взлома.

2.OVERTHEWIRE

OverTheWire подойдёт всем желающим изучить теорию информационной безопасности и применить её на практике независимо от своего опыта. Новичкам следует начать с задач уровня Bandit, поскольку они необходимы для дальнейшего решения других задач.

3.HACKING-LAB

Hacking-Lab предоставляют задачи CTF для European Cyber Security Challenge, но они также проводят на своей платформе регулярные соревнования, в которых может участвовать каждый. Просто зарегистрируйтесь, настройте vpn и выберите себе задачу по вкусу.

4.PWNABLE.KR

Данная площадка фокусируется на pwn-задачах, подобных CTF, суть которых заключается в поиске, чтении и отправке файлов-флагов, которые есть в каждой задаче. Для доступа к содержимому файлов вы должны использовать навыки программирования, реверс-инжиниринга или эксплуатации уязвимостей, прежде чем сможете отправить решение.

Задачи делятся на 4 уровня сложности: лёгкий — для новичков, средний, сложный и хардкор, где задачи требуют нестандартных подходов для решения.

IO — это варгейм от создателей netgarage.org, сообщества, в котором единомышленники делятся знаниями о безопасности, искусственном интеллекте, VR и многом другом. Было создано 3 версии варгейма: IO, IO64 и IOarm, из них всех IO является наиболее зрелой. Подключайтесь к IO через SSH и можете приниматься за работу.

6.SMASHTHESTACK

SmashTheStack состоит из 7 различных варгеймов: Amateria, Apfel (в настоящее время офлайн), Blackbox, Blowfish, CTF (в настоящее время офлайн), Logic и Tux. Каждый варгейм содержит множество задач, начиная от стандартных уязвимостей и заканчивая задачами на реверс-инжиниринг.

7.MICROCORRUPTION

Microcorruption представляет собой CTF, в котором вам нужно «зареверсить» вымышленные электронные блокирующие устройства Lockitall. Устройства Lockitall защищают облигации, размещённые на складах, принадлежащих вымышленной компании Cy Yombinator. На пути к краже облигаций вы познакомитесь с ассемблером, узнаете, как использовать отладчик, пошагово выполнять код, устанавливать точки останова и исследовать память.

8.REVERSING.KR

Здесь вы можете найти 26 задач для проверки ваших навыков взлома и реверс-инжиниринга. Сайт не обновлялся с конца 2014 года, но имеющиеся задачи по-прежнему являются ценными учебными ресурсами.

9.HACK THIS SITE

Hack This Site — бесплатный сайт c варгеймами для проверки и улучшения ваших навыков хакинга. Нам нём можно найти множество хакерских задач в нескольких категориях, включая базовые задачи, реалистичные задачи, приложения, программирование, фрикинг, JavaScript, форензику, стеганографию и т.д. Также сайт может похвастаться активным сообществом с большим каталогом хакерских статей и форумом для обсуждения вопросов, связанных с безопасностью. Недавно было объявлено, что кодовая база сайта будет пересмотрена, поэтому в ближайшие месяцы можно ожидать большие улучшения.

10.W3CHALLS

W3Challs — это обучающая платформа с множеством задач в различных категориях, включая хакинг, варгеймы, форензику, криптографию, стеганографию и программирование. Цель платформы — предоставить реалистичные задачи. В зависимости от сложности решённой задачи вы получаете баллы. Также есть форум, на котором можно обсуждать и решать задачи с другими участниками.

11.Hacker101 CTF

Hacker101 CTF — это игра Capture The Flag, классическая задача для хакеров, когда нужно получить доступ к системе, а затем найти флаг (который обычно является строкой). На сайте есть несколько уровней, а для застрявших существуют подсказки.

12.EXPLOIT EXERCISES

Exploit Exercises предлагает множество виртуальных машин, документацию и задачи, которые пригодятся в изучении повышения привилегий, анализа уязвимостей, разработки эксплойтов, отладки, реверс-инжиниринга и т.д.

13.RINGZER0 TEAM ONLINE CTF

RingZer0 Team Online CTF предлагает более 200 задач, которые позволят вам проверить навыки взлома по нескольким направлениям — от криптографии, анализа вредоносных программ до SQL-инъекции, шеллкодинга и многого другого. После того, как вы нашли решение задачи, вы можете отправить его RingZer0 Team. Если ваше решение будет принято, вы получите RingZer0Gold, которое можно обменять на подсказки во время решения задач.

14.HELLBOUND HACKERS

На Hellbound Hackers можно найти традиционные задачи с эксплойтами и такие форматы задач, которых нет на других ресурсах. Например, патчинг приложений и задачи, ограниченные по времени. В задачах с патчингом вам даётся уязвимый фрагмент кода и вам нужно предложить исправление этой уязвимости.

15.HACKINGLOOPS

HACKINGLOOPS — это сайт на котором вы найдёте множество туториалов по различным видам хакинга: от мобильных телефонов, до веб-сайтов. Также на сайте есть возможность пройти тесты для подготовки к сертификациям Security+.

16.HACK.ME

Hack.me представляет собой большую коллекцию уязвимых веб-приложений для применения навыков взлома на практике. Все приложения предоставляются сообществом и каждое из них можно запустить «на лету» в безопасной, изолированной песочнице.

17.HACKTHIS!!

HackThis!! состоит из 50+ задач разного уровня, за решение каждой из которых вы получаете определённое количество очков в зависимости от уровня сложности. Подобно Hack This Site, у HackThis!! также есть живое сообщество, многочисленные статьи и новости о хакинге, а также форум, на котором вы можете обсудить задачи и вопросы, связанные с безопасностью.

18.ENIGMA GROUP

Enigma Group содержит более 300 задач с акцентом на топ-10 эксплойтов OWASP. Сайт имеет почти 48000 активных участников и проводит еженедельные CTF-соревнования, а также еженедельные и ежемесячные конкурсы.

19.GOOGLE GRUYERE

Google Gruyere показывает, как можно эксплуатировать уязвимости веб-приложений и как от этого защититься. Вы сможете провести реальное тестирование на проникновение и фактически взломать настоящее приложение, используя атаки вроде XSS и XSRF.

20.GAME OF HACKS

Game of Hacks показывает вам набор фрагментов кода в виде викторины с несколькими вариантами выбора, а вы должны определить правильную уязвимость в коде. Этот сайт немного выделяется из этого списка, но тем не менее это хорошая игра для выявления уязвимостей в коде.

21.ROOT ME

Root Me — это сайт для хакинга, который предлагает более 200 задач и более 50 виртуальных сред, позволяющих вам применить на практике свои навыки взлома в различных сценариях. Это определённо один из лучших сайтов в данном списке.

22.CTFTIME

Хотя CTFtime не является хакерским сайтом, как другие в этом списке, это отличный ресурс, чтобы оставаться в курсе CTF-соревнований, происходящих по всему миру. Поэтому, если вы заинтересованы в присоединении к CTF-команде или участии в соревновании, вам стоит сюда заглянуть.

23.PENTESTERLAB

PentesterLab — это простой и удобный способ изучения пентестинга. Площадка предоставляет уязвимые системы, которые могут использоваться для тестирования и изучения уязвимостей. Вы на практике можете работать с реальными уязвимостями как онлайн, так и офлайн. Тем не менее онлайн-доступ открыт только тем, у кого есть подписка PentesterLab Pro, стоимость которой составляет 19.99$ в месяц или 199,99$ в год.

Хинт для программистов: если зарегистрируетесь на соревнования Huawei Cup, то бесплатно получите доступ к онлайн-школе для участников. Можно прокачаться по разным навыкам и выиграть призы в самом соревновании.

Перейти к регистрации

Источник

Площадки для тренировки техник взлома

Навыки информационной безопасности в настоящее время пользуются большим спросом. Тем не менее, вы можете самостоятельно повысить свой уровень знаний и улучшить свои навыки технического аудита ИБ. Для этого существуют специально подготовленные сайты с предустановленной уязвимой операционной системой или веб-сервером.

В сегодняшнем посте мы подготовили краткий обзор самых популярных платформ для обучения этическому взлому компьютерных систем. Все изображения и документация доступны для скачивания.

Начало

Такие решения предлагают энтузиасты, демонстрируя различные приемы взлома. Они часто основывают свою позицию на более старых версиях хорошо известных продуктов, которые полны незащищенных уязвимостей, а иногда они пишут такие кейсы с нуля. Некоторые сайты размещаются непосредственно в Интернете, что дает возможность выполнять задачи, в то время как другие предполагают установку приложений на их собственный веб-сервер, а третьи, которые являются наиболее распространенным вариантом, предоставляются в виде образа виртуальной машины.

А вот компании, специализирующиеся на обучении специалистов по кибербезопасности, после прохождения теоретической части готовят для своих подразделений всевозможные кейсы. Их можно сравнить с задачами по математике на вступительных экзаменах, но в нашем случае это домашние задания в контексте пентеста. Но, как правило, эти разработки являются фишкой тренинговой компании и не афишируются.

Ну что ж приступим

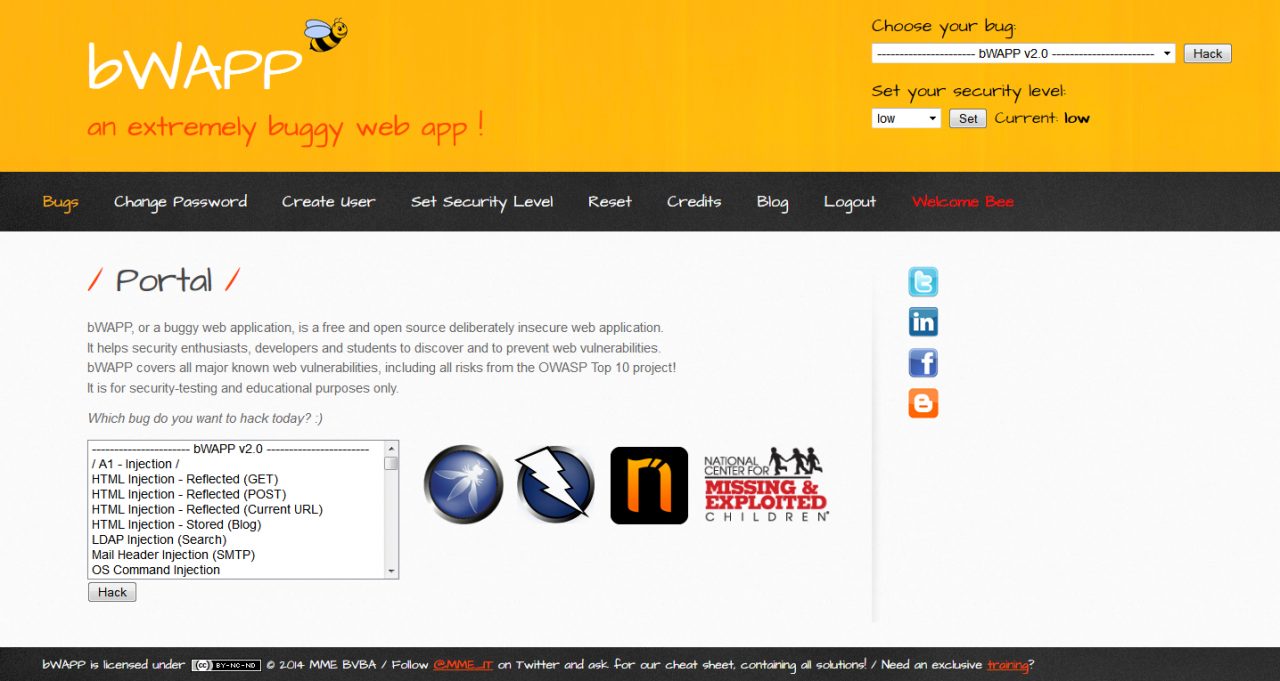

1. Buggy web application (bWAPP)

bWAPP — это проект тестирования безопасности веб-приложений с открытым исходным кодом, доступный каждому для бесплатной загрузки и беспроблемного использования. Этот файл представляет собой образ виртуальной машины на базе Ubuntu Linux, предназначенной для поиска и использования уязвимостей веб-приложений. Это сервер Linux с предустановленным bWAPP.

На сайте разработчика есть описание как развернуть и настроить образ

А так же за помощью можно обратиться в блог сообщества

Полное описание имеющихся уязвимостей

2. OWASP WebGoat

OWASP WebGoat — это официальная сборка сообщества OWASP, которая включает операционную систему на базе Linux и веб-сервер, на котором установлены все уязвимости, необходимые для понимания OWASP.

Задачи обычно связаны с реальной проблемой. Например, одна из задач предлагает выполнить SQL-инъекцию, чтобы украсть список поддельных номеров кредитов. Кроме того, некоторые задачи сопровождаются обучающим компонентом, который показывает пользователю полезные советы и конфиденциальный код.

Создана база для проведения около 30 различных видов атак. Последняя версия проекта. Проект OWASP WebGoat — это кроссплатформенный инструмент, который можно запускать в любой ОС, которая будет запускать Apache Tomcat и Java SDK.

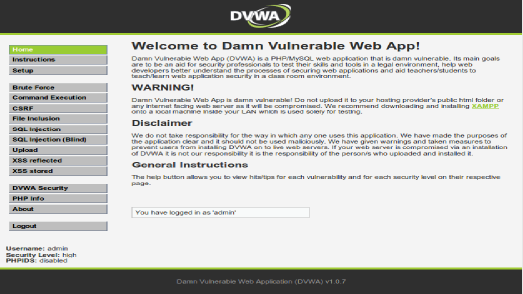

3. Damn Vulnerable Web Application (DVWA)

DVWA — проект сообщества британских специалистов по информационной безопасности. Система дает возможность проверить свои навыки поиска и изучения уязвимостей, содержит новые инструменты, помогающие веб-разработчикам лучше понять принципы и процессы защиты веб-приложений.

В качестве платформы был выбран самый популярный пакет PHP / MySQL. Если вы хотите сэкономить время на настройке веб-сервера, все начнется хорошо с готовыми наборами: Denwer (www.denwer.ru) или XAMPP (www.apachefriends.org/xampp-en.html).

Получить учебные материалы можно заглянув на официальную Wiki-страницу проекта

Скачать сам образ и исходники к нему с официальной страничке на GitHub

4. Mutillidae

Разработчик взял список из десяти типов уязвимостей OWASP Top 10, известных как: SQL-инъекция, XSS, CSRF и т. д., И написал сценарии, чтобы желающие могли попытаться использовать каждую из них. Код намеренно написан очень простым способом, чтобы его было легче понять. Как и DWVA, проект можно легко установить как в Windows, так и в Linux.

Как сообщает сам автор проекта поначалу он собирался только снять несколько видеоурков по пентесту веб-приложений для для новичков с объяснением основ этого ремесла. Но когда же дело дошло до поиска подходящей платформы автор попал впросак. Пришлось создавать платформу с нуля. Так и родился проект Mutillidae.

Скачать образ и необходимую документацию можно на официальном сайте

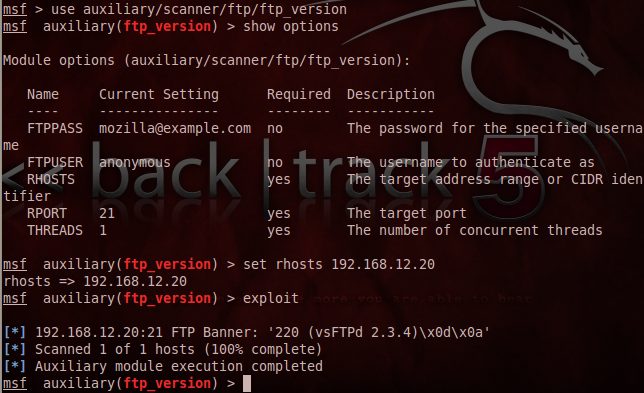

5. Metasploitable 2

Metasploitable 2 — это специально подготовленная виртуальная машина, заточенная под демонстрацию максимального количества уязвимостей с помощью программы Metasploit Framework. Изображение идеально подходит для обучения новичков и гуру-тестировщиков.

В отличие от других уязвимых виртуальных машин, Metasploitable 2 фокусируется на уязвимостях в операционной системе Linux и сетевых службах, а не на отдельных приложениях. В предустановленной операционной системе все порты открыты заранее и содержатся наиболее известные уязвимости безопасности, некоторые из которых могут действительно встречаться в существующих системах.

Загрузить сам образ и документацию можно на официльном сайте

Руководство Metasploitable 2 Exploitability Guide можно найти на официальном сайте по ссылке

Заключение

Эта статья посвящена относительно бесплатным платформам, для доступа к которым не требуется подписка. Из оплачиваемых аналогов, которые, помимо прочего, предоставляют своим клиентам расширенные обучающие материалы, мы можем выделить Virtual Hacking Labs и PentesterLab Pro, которые похожи на курс PWK.

Вся информация представлена только в образовательных целях. Автор этого документа не несет ответственности за любой ущерб, причиненный кому-либо в результате использования знаний и методов, полученных в результате изучения этого документа.

Источник

Площадка для взлома: головоломки для хакеров

Содержание статьи

Легальный взлом. Можно ли заниматься любимым делом и прокачивать свои навыки

в пентесте, не нарушая закон? Где можно проводить инъекции и экспериментировать

со сплоитами, не думая о том, включен VPN или нет? Как опробовать полученные

знания, пробравшись от бага в скрипте до самого рута в системе? Способ есть!

Нас часто спрашивают: «Как научиться взлому?». Ответ прост: так же, как и

любому другому предмету. Сначала ты глубоко и вдумчиво изучаешь теорию, затем

приступаешь к практике. Разница лишь в том, что для изучения, скажем, математики

полно готовых задачников для тренировки, а для взлома — их вроде бы и нет. «Как

это нет? А любая шароварная программа, любой ресурс в Сети — чем не площадка для

взлома?» — возмутишься ты. Это, конечно, вариант. Только, во-первых, начав

эксперименты в подобном ключе, ты имеешь все шансы их быстро и закончить. А,

во-вторых, не имея за плечами даже минимального опыта, сразу брать быка за рога,

пытаясь анализировать серьезные ресурсы — все равно что бросаться на амбразуру.

Занятие, мало того, что опасное, но еще и бестолковое. Есть вариант лучше!

Многие компании, занимающиеся обучением специалистов по информационной

безопасности, готовят всевозможные кейсы. Те же самые задачки по математике, но

только в контексте пентеста. Аналогичные решения предлагают и просто энтузиасты,

демонстрируя на них различные приемы взлома. За основу часто берут старые версии

известных продуктов, в которых полно неисправленных уязвимостей, иногда такие

квесты пишут с нуля — так или иначе, в них намеренно встроили баги, которые

можно удачно эксплуатировать. Некоторые из площадок хостятся прямо в Сети,

предлагая пройти своеобразный ][-квест (такой, как наш,

ring0cup.ru), другие

предполагают установку на свой собственный веб-сервер, третьи распространяются в

виде образа виртуальной машины — ее просто надо запустить. Во всем разнообразии

этих проектов нам сегодня и предстоит разобраться.

Damn Vulnerable Web App

Обычно создатели веб-приложений всячески хвастаются высокой надежностью

своего продукта, кичатся встроенным WAF (файрволом для веб-приложений) и

стыдливо отшучиваются, если в их сценариях находят очередной баг. Разработчики

Damn Vulnerable Web App, напротив, категорически заявляют, что установка на

живом веб-сервере неприемлема, потому как приложение… «чертовски уязвимо» :).

Все самые распространенные ошибки горе-программистов собраны в одном месте,

чтобы ты смог потренироваться на проведении самых разных атак.

В качестве платформы выбрана наиболее популярная связка PHP/MySQL, по этой же

причине мы начинаем наш обзор именно с DVWA. Если хочешь сэкономить время на

настройке веб-сервера, все отлично заведется на готовых сборках:

Denwer’е или

XAMPP’е.

Собственно, необходимо лишь распаковать файлы в public html-каталог и обратиться

в браузере к http://127.0.0.1/dvwa/index.php. Не придется даже ковыряться с

ручным созданием базы: в меню есть кнопка «Create / Reset Database». Но если все

же захочется что-то подкрутить, то это можно сделать в конфиге /config/config.inc.php.

Еще один момент касается настройки PHP: надо убедиться, что в PHP.ini внесены

все изменения.

magic_quotes_gpc = Off

allow_url_fopen on

allow_url_include on

Проект постоянно обновляется, а в конце 2009 года он был даже приобретен

инвесторами, так что вполне возможно, что вскоре нас ждут серьезные улучшения.

Mutillidae

Автор этого проекта поначалу собирался снять для новичков видеоуроки по

пентесту веб-приложений с объяснением основ пентеста. Когда же дело дошло до

поиска подходящей платформы для демонстрации различных типов уязвимостей, автор

попал впросак. Подходящей платформы попросту не нашлось: большинство решений

оказались слишком сложны для объяснения азов новичкам, только начинающим

знакомство с проблемами безопасности веб-приложений. Так и родился проект

Mutillidae.

Автор взял список из десяти типов уязвимостей OWASP Top 10: SQL-инжекции, XSS,

CSRF и так далее — и написал скрипты так, чтобы желающий мог попробовать свои

силы в эксплуатировании каждой из них. Код намеренно написан очень просто, чтобы

облегчить понимание сути уязвимостей. Как и DWVA, проект легко устанавливается

под виндой и туксом даже на XAMPP-сервере, а необходимые базы данных создаются с

помощью опции «Setup/reset the DB» из главной страницы проекта. Автор предлагает

последовательно читать информацию о каждой уязвимости из

OWASP Top 10 и, разобравшись в вопросе, пробовать свои силы на Mutillidae.

Если эксплуатация тебе удалась, то во второй части квеста баг надо пофиксить.

WebGoat

Когда автор Mutillidae говорил о том, что многие из хакерских квестов не

подходят для новичков, он имел в виду, в том числе, разработку WebGoat. Проект

примечателен тем, что развивается в рамках уже знакомого проекта OWASP (Open Web

Application Security Project), под эгидой которого выпускается большое

количество security-утилит. Но если два предыдущих проекта предлагают играться с

PHP-приложениями, то здесь ты столкнешься с кодом, написанным на Java. Для

хостинга J2EE-приложений используется стандартный TomCat-сервер — к счастью, он

уже включен в сборку WebGoat и настроен так, чтобы запустить его можно было

максимально просто:

- Сначала распаковываем WebGoat-OWASP_Standard-x.x.zip в рабочую

директорию. - Стартуем демон TomCat’а, запустив webgoat.bat. Для этого в системе

должен быть установлен свежий J2EE. - Переходим в браузере по ссылке http://localhost/WebGoat/attack.

- Авторизируемся как guest/guest.

- Пробуем свои силы.

Задания, как правило, привязаны к реальной проблеме. Например, в одном из

квестов предлагается провести SQL-инжекцию с целью украсть список поддельных

кредитных номеров. Некоторые задания сопровождаются учебной составляющей,

показывающей пользователю полезные хинты и уязвимый код.

SecuriBench

Когда пройдешь все замысловатые квесты WebGoat, можешь перейти на более

сложный проект Stanford SecuriBench. Дело в том, что разработчики не писали его

с нуля, умышленно оставляя слабые места — вместо этого они пошли по другому пути

и собрали подборку из 8 реально существующих программ. Все они написаны на Java:

форумный движок jboard, блогерский сценарий blueblog и так далее. Само собой, в

качестве образцов были выбраны достаточно старые и сырые релизы, которые не раз

светились в багтраках. И тем не менее, это вполне реальные приложения, создатели

которых задумывались о защите, а потому эксплуатировать бреши будет уже не так

просто. По сути, SecuriBench — всего лишь сборник уязвимых программ, поэтому

каждую из них тебе придется устанавливать и настраивать вручную, предварительно

позаботившись о настройке сервера Tomcat.

Примечательно, что проект родился в ходе работы авторов над утилитами для

статического анализа кода, поэтому если будешь искать подопытных кроликов, чтобы

потестить тулзы для исследования сорцов, то приложения из SecuriBench — как раз

то, что надо.

Еще один сборник реально существующих приложений, но в совершенно ином виде

представлен в проекте Moth. От других проектов его отличает то, что

распространяется он в виде образа для виртуальной машины, в которой установлена

Ubuntu 8.10. Собственно, все, что потребуется для запуска, — это любой из

продуктов VMware, способный запустить виртуальную машину, в том числе бесплатный

VMware Player.

Изначально Moth настроен на получение всех сетевых настроек от DHCP-сервера,

поэтому надо убедиться, что сетевые параметры в настройках виртуальной машины

выставлены соответствующе (у меня, к примеру, IP выдает роутер, поэтому я просто

выбрал режим Bridged, выпускающий виртуальную машину в физическую сеть). Далее

достаточно запустить виртуалку, залогиниться в систему (moth/moth), посмореть

ifconfig’ом полученный системой IP и обратиться к админке Moth через браузер:

http:// . Ты попадешь на главную страницу, откуда можно перейти

на предустановленные на сервер скрипты известных продуктов: блогерский движок

WordPress 2.6.5, форум Vanilla 1.1.4 и другие разработки на базе PHP/MySQL, а

также один проект на Java + Tomcat6 + MySQL.

Для усиления реальности происходящего реализованы три способа для обращения к

скриптам: напрямую, через mod_security, и через PHP-IDS:

- http://moth/w3af/audit/xss/simple_xss.php?text=

- http://moth/mod_security/w3af/audit/xss/simple_xss.php?text=

- http://moth/php-ids/w3af/audit/xss/simple_xss.php?text=

Mod_security и PHP-IDS представляют из себя WAF (Web Application Firewall) и

предлагают дополнительную защиту для веб-приложений (подробнее в нашей статье «Файрвол

для веб-приложений» в

октябрьском номере «Хакера»). Каждый из них ведет подробный лог

подозрительных запросов, поэтому это еще и отличный способ разобраться, как эти

самые WAF работают и как можно их обмануть. Сам проект обновляется, и авторы

обещают в ближайшем будущем добавить уязвимые приложения, написанные на Python и

Ruby.

Тестовые площадки продуктов по ИБ

Сам дистрибутив Moth создавался со вполне конкретной целью. Так же, как мы

собирали систему для удобного тестирования антивирусов с помощью виртуальных

машин, так и автор Moth компоновал дырявые веб-проекты, чтобы иметь возможность

удобно тестировать автоматические сканеры безопасности. В результате у него

получилась платформа, на которой он смог протестировать коммерческие продукты и

открытый фреймворк w3af,

специально разработанный для упрощения поиска и эксплуатирования уязвимостей в

веб-приложениях. Тут надо сказать, что производители коммерческих сканеров

безопасности и сами активно занимаются созданием подобных площадок для

проведения полевых испытаний. В конце концов, где еще им отлаживать свои

продукты и демонстрировать их возможности клиентам?

Так, разработчики Acutenix WVS предлагают сразу три сайта на разных

платформах:

testphp.acunetix.com,

testasp.acunetix.com,

testaspnet.acunetix.com.

Тестовый ресурс от HP (в теории для их HP WebInspect) находится по адресу

zero.webappsecurity.com.

Площадка для взлома от разработчиков IBM Rational AppScan располагается на

demo.testfire.net. Не

надо ломиться туда для поиска багов вручную, а вот попробовать на этих проектах

автоматические сканеры в действии можно вполне.

Уязвимые ОС

А вот создатель pWnOS решил не ограничиваться только

веб-приложениями и решил выпустить на основе виртуальной машины уязвимую

систему, поставив перед тобой задачу «получи root’а». Легенда следующая: тебя,

как пентестера, нанимают для изучения защищенности одного из выделенных

серверов. Вот тут и начинается игра: поиск живых хостов nmap’ом, поиск уязвимых

сервисов, получение сертификатов для доступа по SSH, поиск локальных сплоитов и

так далее — короче, рай для новичков. Инструкции, как заставить это работать под

VirtualBox’ом, советы и рекомендации по прохождению можно найти на форуме

forums.heorot.net.

О проекте Damn

Vulnerable Linux мы писали уже не раз. Это, пожалуй, наиболее раскрученная

разработка из всех сегодня представленных. В своем дистрибутиве разработчики

намеренно оставили бажные демоны, на которых можно легко применить сетевые

сплоиты, уязвимые сценарии, позволяющие выполнить наиболее распространенные виды

атак (SQL-инъекция, XSS и т.д.), и просто недостаточно защищенные приложения,

специально для того, чтобы желающие могли потренироваться эти самые уязвимости

находить. Система распространяется в виде LiveCD-образа и легко запускается под

виртуальной машиной VMware или VirtualBox.

Другой проект De-ICE PenTest состоит уже не из одной системы, а из трех.

Легенда такова: генеральный директор некой компании должен провести пентест

своей ИТ-инфраструктуры, чтобы отчитаться перед советом директоров. Будучи

уверенным, что с безопасностью и так все в порядке, он для галочки нанимает

новичка и поручает ему сделать пентест одного из серверов. Когда ты справишься с

этим заданием, тебе предложат сделать более сложный пентест другой системы — это

второй квест. Когда и здесь обнаруживаются критические ошибки, директор отдает

тебе на растерзание диапазон IP-адресов и говорит: «Делай, что хочешь!». Каждое

из трех заданий распространяется в виде LiveCD и также отлично запускается под

виртуальными машинами. Инструкции по настройке и шпаргалки по прохождению ищи на

de-ice.hackerdemia.com/doku.php.

Крякинг и реверсинг

На протяжении всей предыдущей части материала мы касались исключительно

веб-взлома, обходя стороной взлом программ. Что же делать тем, кто хочет

удариться в реверсинг? К счастью, в этой области проблем с квестами никогда не

было. Начинающие cracker’ы и опытные реверсеры могут развлекаться на небольших

программах, которые специально созданы для того, чтобы их взломали. Я говорю о

так называемых crackmes’ах, которые можно скачать, например, с

www.crackmes.de или

www.tdhack.com. Для удобства

они рассортированы по сложности: начиная от самых простых заданий, специально

рассчитанных на тех, кто только осваивает отладчик, и заканчивая сложными

задачками с массой антиотладочных трюков, которые могут поспорить с серьезной

защитой у настоящих программ. Упершись в тупик, всегда можешь попросить помощи у

огромного компьюнити, к тому же для многих из крякмисов выложены мануалы по

прохождению. Кстати говоря, если ты действительно решился взяться за cracking,

рекомендую прочитать наш старый материал «Cracking

— это просто» из ][ #08/2005. Все основные моменты и простейшие приемы мы

рассматривали на одной из популярных подборок crackmes’ов.

Разработка эксплоитов

Если внимательно изучать описания последних сплоитов, несложно заметить, что

большинство из них эксплуатируют старые версии приложений, которые по-прежнему

остаются в ходу. Самый ходовой пример — IE8, запущенный под Vista/W7,

практически не ломают, а для IE 6/7 под XP даже публичные сплоиты выходят каждый

месяц. Вот с «осла» и начнем: где взять старую версию, если система давно

обновила его до «восьмерки»? Тебе поможет

Internet Explorer Collection. С помощью одного инсталлятора ты сможешь разом

установить все версии Internet Explorer и в случае необходимости быстро

переключаться между ними. Программа прописывает в системе различные движки IE и

делает это так, чтобы они не конфликтовали между собой. Правда надо иметь в

виду, что для старых версий браузера могут возникнуть проблемы с их запуском под

последними версиями винды.

Понятно, а как быть с другими браузерами и вообще любыми программами: где

найти старую уязвимую версию? Конечно, уязвимости лучше искать в новых версиях —

это как-то правильнее :). Но если все-таки хочешь поэкспериментировать с

готовыми сплоитами, разобраться что к чему, тебе помогут сервисы

oldapps.com и

oldversion.com, где хостятся

устаревшие версии программ. Можно, например, скачать полсотни различных версий

Winamp’а, начиная с релиза 0.2 — только представь, сколь давно это было.

Зачем?

Можно сколько угодно читать готовые инструкции и вслед за кем-то повторять

якобы «взлом». Или скачивать готовые сплоиты и пытаться применить их, абсолютно

не понимая, что они делают. Но разве тебе это интересно? Ведь если разобраться

во всем, а каждый шаг делать с пониманием, то и удовольствия от процесса ты

получишь гораздо больше. Этот материал едва ли будет полезен опытным пентестерам,

но если ты только начинаешь свой путь, возьми эти решения на заметку. Более

эффективного и безопасного способа освоить азы пентеста не существует.

Головоломки для хакера

Один из самых интересных способов развлечься со взломом, поломав голову над

хакерскими задачками — это хакерские квесты. Некоторые из таких квестов ведут

рейтинг, в котором учитывается время решения задачки и количество неправильных

попыток для ввода результата. Если ты когда-нибудь пробовал проходить наши

][-конкурсы, то понимаешь, о чем идет речь. Несколько квестов и сейчас доступны

в рамках проекта ring0cup.ru,

так что если хочешь попробовать силы в поиске автора зловредного трояна, утащив

у него архив с логами, или в расшифровке сдампленного трафика, в котором

передавались финансовые потоки предприятия, то добро пожаловать. Ресурсов,

предлагающих такие квесты, довольно много — кратко расскажу о некоторых из них:

- mod-x.com. В этой онлайн игре ты становишься одним из агентов структуры

Mod-X, тебе даются задания и ты должен их проходить. Задания разделяются на

разные уровни сложности, поэтому чем дальше у тебя

получится пройти, тем интереснее будет играть. - hax.tor.hu/welcome. В этом квесте сначала придется пройти разминку,

выполнив 5

простых заданий. - quest.fsb-my.name/index.php. Очень неплохой квест, предлагающий задания на

самые разные темы, в том числе крякмисы. - vicnum.ciphertechs.com. Соревнование «Capture the flag», включающее

большое

количество ][-заданий. Кстати, ты можешь узнать, как устроена игра изнутри —

исходники проекта открыты.

Список можно продолжать и дальше. Если этого перечня тебе окажется мало, а

вероятно,

так и будет, рекомендую ресурс

hackergames.net, на нем собрано более 150

ссылок на

квесты и челленджи с комментариями игроков, а также мануалами по

прохождению.

Есть проекты, не попавшие в обзор.

Мы не зря рассказываем о легальных

площадках для

взлома. Это лучший

способ попробовать

свои силы во взломе,

ничем при этом не

рискуя.

Источник